מלחמת הסייבר בין איראן לישראל לא נפסקת, ולאחר המסר ששיגרה טהרן בסוף החודש שעבר למספר אנשי עסקים בכירים, מסתמן כי הם לא היו הבכירים היחידים על הכוונת. חברת צ'ק פוינט חשפה היום (שלישי) מחקר מקיף ממנו עולה כי האקרים איראנים פרצו לתיבות מייל של בכירים בישראל במשך לפחות חצי שנה, וביצעו תקיפות דיוג ממוקדות. היעדים היו גורמים פוליטיים, מדיניים, אקדמאיים ועסקיים בעלי פרופיל גבוה.

הפרטים מפורסמים לאחר עדכון גורמי הביטחון, כאשר בין היעדים של טהרן היו אלוף בכיר במילואים ששימש בתפקיד רגיש, התחזו אליו והתכתבו בשמו עם גורמים בכירים במטרה לגרום להם לפתוח מסמכים שונים, ובהם שרת החוץ לשעבר ציפי לבני. לצידם, עלה גם שמם של שגריר ארה"ב לשעבר בישראל, ראש מכון מחקר מרכזי מאד, אקדמאי בכיר העוסק בנושאי המזרח התיכון, סמנכ"ל בחברה ביטחונית מרכזית ועוד.

כאמור, החל מדצמבר 2021 ועד לשבוע שעבר, ניהלו תוקפים איראנים תכתובות מייל עם גורמים בכירים בישראל, זאת לאחר פריצה למספר כתובות מייל והתחזות לאותם הגורמים. התכתובות כללו שליחת מסמכים הכוללים הזמנה לכנס בחו"ל ומאמרים בנושא תכנית הגרעין האיראנית, אשר דרשו מהקורבנות את סיסמת המייל שלהם. באחד מהמקרים, התכתובות הובילו מנהל בכיר באחת החברות הביטחוניות המרכזיות בישראל לשלוח את צילום הדרכון שלו.

במהלך חודש דצמבר, קיבלה השרה לשעבר ציפי לבני מספר מיילים בעברית מאותו אלוף במילואים, הכוללים בקשה לקריאת מאמר שכתב על אירועים ביטחוניים בשנת 2021. לאחר מספר מיילים בהם הפציר בה לפתוח את הקובץ באמצעות סיסמת המייל שלה, לבני פנתה לאותו אלוף במילואים שלא הבין במה מדובר. לבני העבירה לצ'קפוינט את המיילים הללו, וממנה התחקו בחברה אחר השולחים והקבצים, וגילו עד כמה המהלך היה רחב.

במהלך התקופה בה התוקפים האיראנים פעלו (עד לשבוע שעבר), הם הצליחו לשים את ידם על תכתובת מייל פרטית בין ראש מכון מחקר מרכזי מאד בישראל ושגריר ארה"ב לשעבר בישראל, וניצלו אותה ליצירת המשך התכתבות במהלכה הם התחזו לשגריר תוך שימוש במייל אחר. בהמשך, הם שלחו לראש המכון קבצים העוסקים לכאורה בתכנית הגרעין האירנית והשתמשו בלינק המשומש למתקפות דיוג (איתו ניתן לקצר כתובות URL).

בצ'קפוינט ציינו עוד, כי אותם התוקפים הגיעו למנהל בכיר בחברה ביטחונית מרכזית בישראל, וניסו לגנוב פרטים אישיים אודותיו. על מנת לעשות זאת, הם השתמשו בפלטפורמה לגיטימית שאליה ניתן להעלות צילומי מסמכים. במקרה זה, אותו מנהל אכן העביר לתוקפים את צילום הדרכון שלו. בנוסף, במסגרת המהלך התחזו התוקפים גם לפרופ' מוכר בתחום המזרח התיכון ודרכו שלחו מסמכים נוספים הקשורים באיראן.

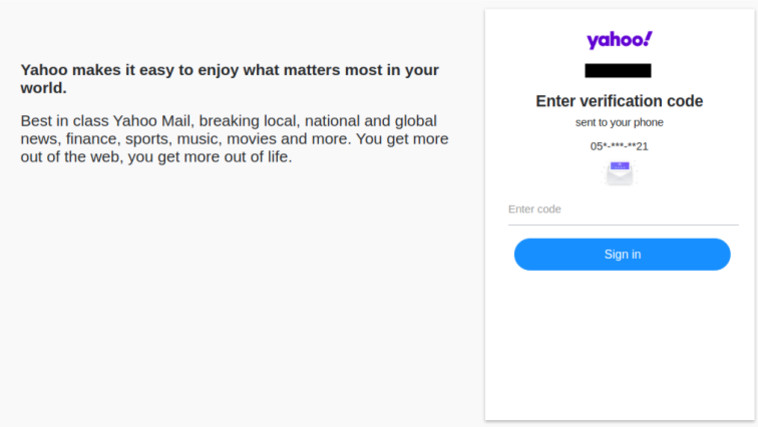

עוד נמצא כי התוקפים הקימו תשתית להשגת מספרי הטלפון של הקורבנות, כביכול כחלק מתהליך פתיחת המסמכים. השיטה עבדה כך: תחילה, לאחר לחיצה על המסמך המצורף למייל או לינק במייל, יקפוץ דף המבקש להכניס סיסמא זיהוי לחשבון המשתמש (סיסמא שעתידה להיות מועתקת על ידי התוקפים). לאחר מכן תופיע בקשה לאימות נוסף של המשתמש בצורת קוד SMS שישלח למכשיר המקושר לחשבון המייל. יש לציין שמס' הטלפון בתוך דף ההתחזות הותאם במיוחד עבוד יעד התקיפה – מספר הטלפון שלו.

בסה"כ, באותם החודשים, אותרו תקיפות כלפי הגורמים הבאים:

- אלוף במילואים אשר שימש בתפקיד בכיר ורגיש – המייל נפרץ והתחזו לו.

- שרת החוץ לשעבר ציפי לבני – ניסו לגרום לה להקליד את ססמת המייל שלה על קובץ ייעודי שנשלח אליה ובו הזמנה לכנס בחו"ל.

- ראש מכון מחקר מרכזי בישראל –הגיעו להתכתבות פרטית בינו ובין מי שכיהן כשגריר ארה"ב לשעבר בישראל, ועל בסיס אותה התכתבות התחזו לשגריר והעבירו מיילים נוספים לראש מכון המחקר במטרה לתקשר איתו ולהשיג, ככל הנראה, מידע פרטי אודותיו.

- שגריר ארה"ב לשעבר בישראל – התחזו לו דרך שימוש בהתכתבות קיימת עם ראש מכון המחקר והעבירו בדרך זו לינק שמטרתו גניבת מידע.

- מנהל בכיר בחברה בטחונית מרכזית – ניסו לגנוב את פרטיו האישיים והצליחו להשיג את צילום הדרכון שלו.

- פרופ' מוכר בתחום לימודי המזה"ת – התחזו לו במטרה להעביר מסמכים לגורמים שונים.

בין המיילים שנשלחו על ידי האיראנים במסגרת הקמפיין:

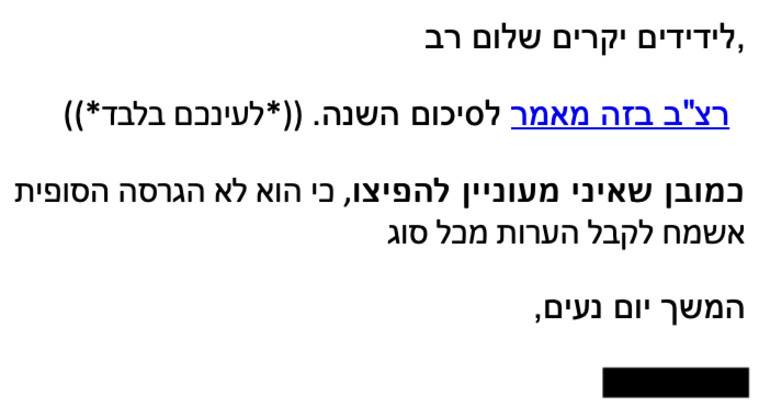

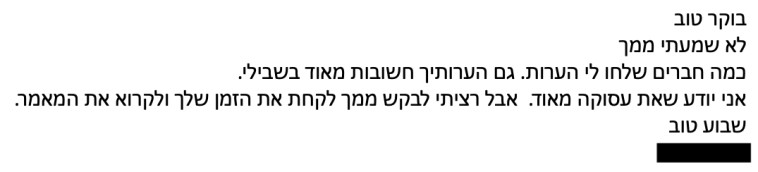

מקרה 1: תכתובות בין ציפי לבני לאלוף בכיר בצה"ל לשעבר.

ביום הראשון לתקיפה בשעה 11:00 בבוקר נשלח המייל הבא: (רצ"ב ההתכתבות המקורית)

כשלוש שעות לאחר מכן, בשעה 13:59 נשלח המייל הבא:

כעבור 18 דק' נוספות בלבד, נשלח מייל נוסף:

ביום ה- 6 לתקיפה נשלח המייל הבא:

אלו היו מספר ניסיונות כושלים לשכנע את לבני להקליד את סיסמת המייל המקורית שלה ע"מ להצליח לפתוח את הקובץ שנשלח אליה.

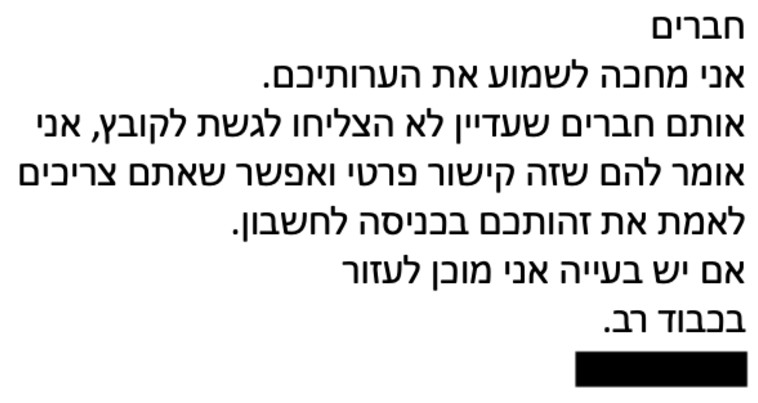

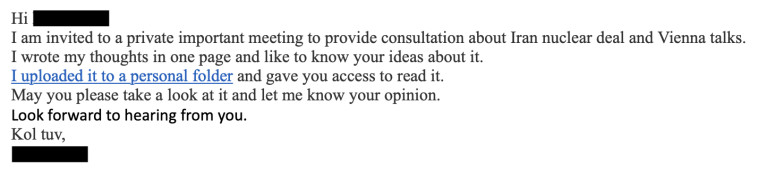

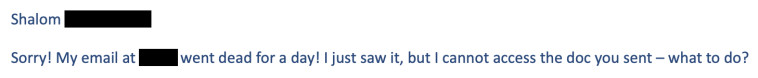

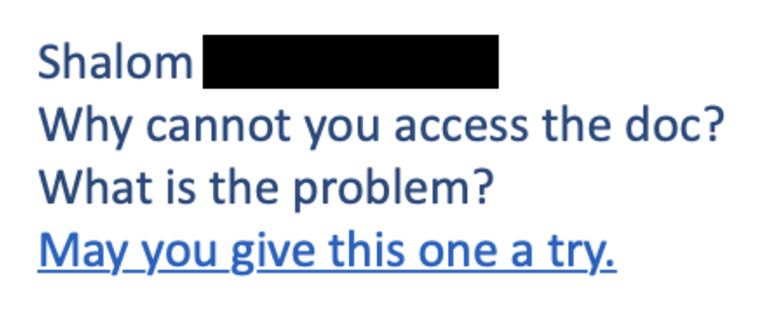

מקרה 2: התכתבויות בין שגריר ארה"ב בישראל לשעבר וראש מכון מחקר מרכזי מאוד בישראל:

תוקף:

קורבן:

תוקף:

כל המיילים הללו נשלחו בתוך כיממה

הקשר האיראני: בצד הטכנולוגי, חוקרי צ'ק פוינט איתרו קשרים לתשתית איראנית, על בסיס הערה בקוד המקור אשר שומשה בעבר לתשתית תקיפה שיוחסה להם על ידי מיקרוסופט בשנת 2020. אז, התשתית ניסתה להגיע לאורחים של כנס הביטחון במינכן. בנוסף, התוקף העתיק את העמוד המתחזה לYahoo כשהוא השתמש בכתובת IP איראנית, דפוס הפעולה והיעדים, מתאימים למודל ההפעלה האיראני כפי שכבר נצפה בעבר בעולם הסייבר.

דוגמאות לקבצים נוספים בהם נעשה שימוש:

ממיפוי תשתיות התוקף, נמצא מסמך בשם "דרך נחושה- קעקוע האסטרטגיה של איראן", חוקרי צ'ק פוינט סבורים שמסמך זה נשלח אל ראש מכון מחקר מרכזי בישראל.

ממיפוי תשתיות התוקף, נמצאה הזמנה לכנס Roundtable Kickoff Skier’s, חוקרי צ'ק פוינט סבורים שמסמך זה נשלח אל האלוף במילואים אשר שימש בתפקיד בכיר ורגיש.